L3 Switch

<SVI>

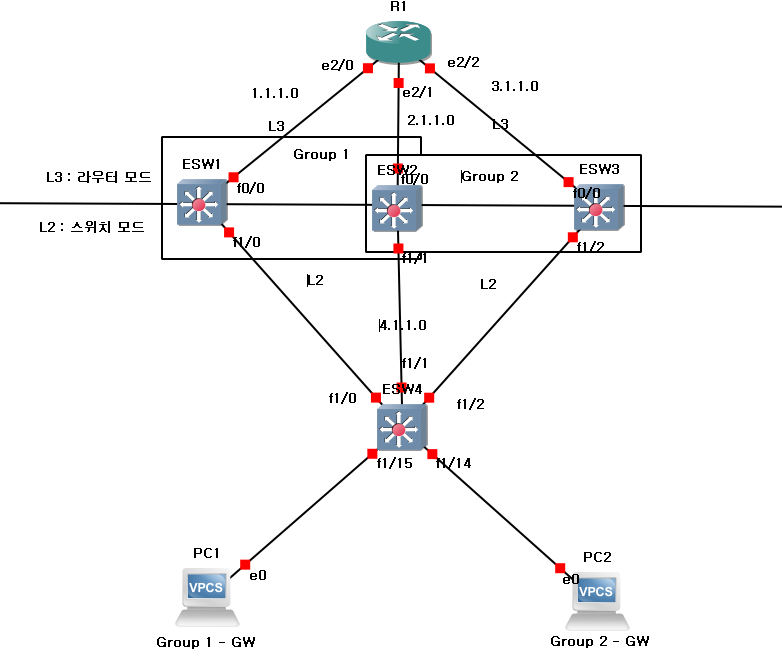

라우터에서 1번 스위치와 2번 스위치는 다른 네트워크 대역이다.

L3 스위치 사용법

L3 포트 : ip 설정 가능

L2 포트 : ip 설정 불가능 <--- L3포트처럼 사용하는 기술 : SVI

<SVI 설정 과정>

1번 스위치 설정 명령어

3번 스위치 설정 명령어

pc에 ip 설정 후 핑통신 결과

config 상태에서 ip routing 명령어 입력 시 동작 모드를 라우터 상태로 변경해준다.

라우터 처럼 동작하는 걸 확인

<FHRP>

스위치 장비 이중화

여분의 장비를 둠으로써 장비의 고장 시 대체한다.

이중화 -> Net 회선 - L3 신경쓰지 않는다. -> 라우팅 프로토콜이 알아서 함

L2 Pvst+

장비 - FHRP - 여분의 장비를 이용해 장애 발생 시 대처가 가능하다.

1. HSRP

2. VRRP

3. GLBP

------------ cisco 장비에서는 3개 다 지원된다.

Server : Proxy -> HA(High Available) 구축 : 고가용성 - 가용성이 높다.

보안의 3요소

무결성 : 페이로드의 내용이 변조되지 않는다 -> SSL

기밀성 : 누가 누구에게 전달하는지를 숨겨준다(헤더) -> IPSEC IPSEC -- 터널 : 기밀성 / 무결성 + 기밀성

가용성 : FailOver -> 장애 발생 시 처리 방안 전송 : 기밀성 / 무결성 + 기밀성

라우터 / 스위치에는 포트가 존재한다

L3 : Routed Port

L2 : Acess Port <- 가상의 vlan 인터페이스를 생성하고 맵핑 : SVI(Switched Virtual Interface) -> IP 설정 가능 -> L3기능

Trunk Port

FHRP -> 1. HSRP : cisco 개발, 게이트웨이 역할을 하는 L3 스위치 또는 라우터간에 동작한다.

여러개의 라우터 중 하나의 라우터를 1대의 라우터 Active로 선정 (ESW1)

나머지 라우터 Standby로 선정 (ESW2)

평소에 Active라우터가 동작하고 장애 발생 시 Standby라우터가 Active라우터의 역할을 수행한다.

--> 가상 게이트웨이를 설정하고 호스트들은 가상 게이트웨이를 사용한다.

------> 동일 네트워크에서 사용하고 있지 않은 별도의 IP가 필요하다 : 4.1.1.254(pc1과 pc2의 GW주소)

--------->실제 사용하는 게이트웨이의 MAC주소는 ESW1(Active)의 MAC주소를 사용한다.

standby 1 그룹넘버 1번을 사용 후, 가상 IP 입력, 같은 group number를 사용해야 함

priority가 100(default) 보다 크면 Active가 된다.

preempt delay minimum 5 기존 Active가 정보를 갱신시키기 위한 최소한의 시간을 5초로 세팅

standby 1 track f0/0 f0/0설정을 살펴보다가 down이 되면(장애 발생 시) 자신의 priority에서 10을 뺀다.

f1/15가 priority가 95가 된 결과를 플러딩 -> standby router가 active가 된다.

ESW2의 priority 값은 default 인 100이므로 standby router가 된다.

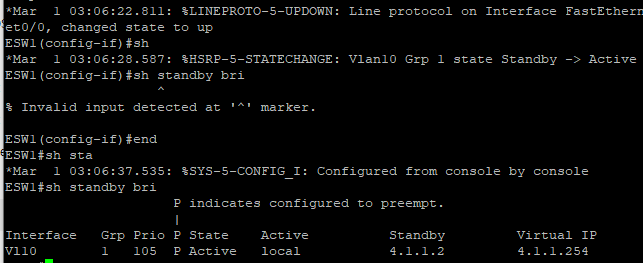

동작 상태 확인 - sh standby bri

이후 pc1과 2의 GW값을 4.1.1.254로 바꿔준다.

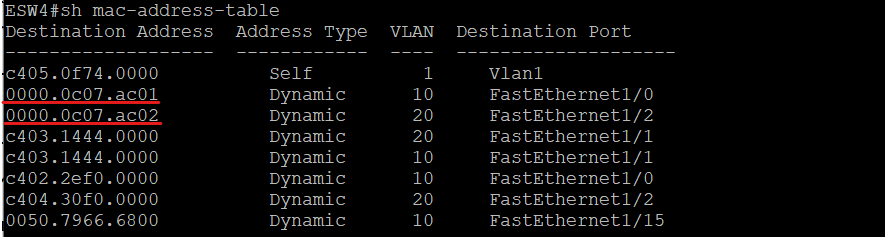

pc2에서 가상GW로 핑을 보낸 후 ARP 테이블을 확인해보면

00:00:0c:07:ac:01 은 동일 그룹의 Active GW의 MAC adress이다.

ESW1이 down되어 priority 값이 10이 내려간 95가 되었고 standby 모드가 되어있다.

ESW2는 default priority가 100이므로 Active 모드이다.

여기서 ESW1의 인터페이스를 no sh로 up시켜주면

ESW1이 up이 되어 다시 priority 값이 105가 되고 Active 상태로 돌아온다.

마찬가지로 ESW2는 다시 standby로 바뀌었다.

<실습>

설정

SW1) ~> Group 1 Active

ESW1#vl da

ESW1(vlan)#

*Mar 1 00:03:02.183: %SYS-5-CONFIG_I: Configured from console by console

ESW1(vlan)#vl 10

VLAN 10 added:

Name: VLAN0010

ESW1(vlan)#ex

APPLY completed.

Exiting....

ESW1#conf t

ESW1(config)#int vlan 10

ESW1(config-if)#ip add 4.1.1.1 255.255.255.0

ESW1(config-if)#no sh

ESW1(config-if)#int f1/0

ESW1(config-if)#sw mo ac

ESW1(config-if)#sw ac vl 10

ESW1(config-if)#int vlan 10

ESW1(config-if)#standby 1 ip 4.1.1.254

ESW1(config-if)#standby 1 priority 105

ESW1(config-if)#standby 1 preempt delay minimum 5

ESW1(config-if)#standby 1 track f0/0

*Mar 1 00:19:02.107: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Speak -> Standby

*Mar 1 00:19:02.607: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Standby -> Active

ESW1(config-if)#exit

ESW1(config)#ip routing

ESW1(config)#router eigrp 100

ESW1(config-router)#network 1.1.1.0

ESW1(config-router)#network 4.1.1.0

ESW1(config-router)#no au

SW2) Group1 standby, Group 2 standby

ESW2#vl da

ESW2(vlan)#vl 10

VLAN 10 added:

Name: VLAN0010

ESW2(vlan)#vl 20

VLAN 20 added:

Name: VLAN0020

ESW2(vlan)#ex

APPLY completed.

Exiting....

ESW2#conf t

ESW2(config)#int vlan 10

ESW2(config-if)#ip add 4.1.1.2 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#int vlan 20

ESW2(config-if)#ip add 4.1.1.3 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#int vlan 20

ESW2(config-if)#ip add 5.1.1.1 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#end

ESW2#conf t

ESW2(config)#int vlan 10

ESW2(config-if)#standby 1 ip 4.1.1.254

ESW2(config-if)#standby 1 preempt

ESW2(config-if)#exit

ESW2(config)#int vlan 20

ESW2(config-if)#stan

ESW2(config-if)#standby 2 ip 5.1.1.254

ESW2(config-if)#standby 2 preempt

*Mar 1 00:18:05.983: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Speak -> Standby

*Mar 1 00:18:06.483: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Standby -> Active

ESW2(config-if)#end

ESW2#conf t

ESW2(config)#int f1/1

ESW2(config-if)#sw mo tr

*Mar 1 00:22:51.251: %DTP-5-TRUNKPORTON: Port Fa1/1 has become dot1q trunk

*Mar 1 00:22:51.743: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to down

ESW2(config-if)#sw tr all vl 10

Command rejected: Bad VLAN allowed list. You have to include all default vlans, e.g. 1-2,1002-1005.

ESW2(config-if)#sw tr all vl 20

Command rejected: Bad VLAN allowed list. You have to include all default vlans, e.g. 1-2,1002-1005.

ESW2(config-if)#exit

ESW2(config)#ip routing

ESW2(config)#router eigr

ESW2(config)#router eigrp 100

ESW2(config-router)#network 2.1.1.0

ESW2(config-router)#network 4.1.1.0

*Mar 1 00:39:57.143: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 4.1.1.1 (Vlan10) is up: new adjacency

ESW2(config-router)#network 5.1.1.0

ESW2(config-router)#no au

SW3) Group2 Active

ESW3#vl da

ESW3(vlan)#vl 20

VLAN 20 added:

Name: VLAN0020

ESW3(vlan)#ex

APPLY completed.

Exiting....

ESW3#conf t

ESW3(config)#int f0/0

ESW3(config-if)#ip add 3.1.1.2 255.255.255.0

ESW3(config-if)#no sh

ESW3(config-if)#exit

ESW3(config-if)#int f1/2

ESW3(config-if)#sw mo ac

ESW3(config-if)#sw ac vl 20

ESW3(config-if)#end

ESW3#conf t

ESW3(config)#int vlan 20

ESW3(config-if)#ip add 5.1.1.2 255.255.255.0

ESW3(config-if)#ex

ESW3(config)#int vlan 20

ESW3(config-if)#stan

ESW3(config-if)#standby 2 ip 5.1.1.254

ESW3(config-if)#standby 2 priority 105

ESW3(config-if)#standby 2 preempt delay minimum 5

ESW3(config-if)#standby 2 track f0/0

*Mar 1 00:18:14.751: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Speak -> Standby

*Mar 1 00:18:39.183: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Standby -> Active

ESW3(config-if)#end

ESW3#conf t

ESW3(config)#ip routing

ESW3(config)#router eigrp 100

ESW3(config-router)#network 3.1.1.0

ESW3(config-router)#network 5.1.1.0

*Mar 1 00:39:54.915: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 5.1.1.1 (Vlan20) is up: new adjacency

ESW3(config-router)#no au

HSRP 확인

SW1

SW2

SW3

SW4 MAC-Table

변경할 점

: SW2 와 SW4의 회선을 하나로 하여 trunk 모드를 사용해 vlan 10, 20을 허용해 주었는데

SVI 를 사용하는 포트 모드는 보통 Access모드이다. 그렇다고 trunk가 틀린 것은 아니지만,

하나의 회선에 두개의 게이트웨이가 사용되는 것은 부적합하다.